Virtualisation : interrogations

Virtualisation : interrogations - Windows & Software

Marsh Posté le 13-12-2006 à 11:20:48

Bonjour,

Tu peux mettre plusieur cartes réseaux physiques dans ton serveur qui va faire de la virtualisation.

Ensuite tu attibues la carte réseau physique de ton choix pour le serveur virtuel de ton choix.

Marsh Posté le 13-12-2006 à 11:34:37

Ah bah oué spa con ![]()

Et par exemple, si je veux virtualiser 2 serveurs qui se situent sur le même sous-réseau, ya pas de soucis, je peux utiliser la même carte physique pour les deux ?

Marsh Posté le 13-12-2006 à 12:39:28

Perso, je virtualiserais pas un serveur en DMZ et un en LAN.... question de securité.

il sera ou ton serveur maitre ? en LAN ?en DMZ ?

Marsh Posté le 13-12-2006 à 14:56:37

ReplyMarsh Posté le 13-12-2006 à 15:05:47

| sandy kylo a écrit : Excuse mon ignorance, mais c'est quoi un serveur maitre ? |

c est un terme que je viens d inventer (la class n'est ce pas ? ![]() )

)

non en fait, je voulais simplement designer la machine sur laquelle vont tourner les deux serveurs virtuel

Marsh Posté le 13-12-2006 à 15:41:27

![]()

Bah vu qu'apriori cette machine aura deux cartes réseau, une sur le LAN, l'autre dans la DMZ, je sais pas trop quoi répondre à ta question ![]()

Question débile : si je virtualise 4 serveurs Win 2003 sur la même machine, il me faut 4 licences 2003 ou 1 seule ?

Message édité par sandy kylo le 13-12-2006 à 16:33:02

Marsh Posté le 13-12-2006 à 19:38:50

| sandy kylo a écrit : |

4 Liscence bien sur.

le truc pour ta DMZ et ton LAN, c est qu en 1 point, tu aurra 1 ordinateur (celui qui gere les serveur virtuel) qui sera a la fois connecté a la DMZ et au LAN.

en gros, tu créé un pont entre les deux mondes qui d un point de vue securité ne devrait jamais exister

Marsh Posté le 13-12-2006 à 19:45:29

Salut.

Sous vmware, on instancie des switchs virtuels qui supportent le 802.1q; il suffit ensuite de déclarer sur le switch physique les vlans qui vont biens et de mettre les ports en trunk.

Si ta DMZ est commutée sur le même switchs que les autres réseaux, tu peux héberger une machine virtuelle de DMZ dans la meme machine physique que des machines du réseau interne (le cloisonnement en vlan est fait aussi dans le switch virtuel)

Si ta DMZ est commutée sur des switchs différents, tu peux mettre plusieurs cartes dans ta machine physique, une carte réseau physique pour la DMZ et une carte réseau pour le switch virtuel des réseaux internes.

---------------

"Parceque toi tu fracasses du migrant à la batte de baseball, c'est ça ?" - Backbone-

Marsh Posté le 14-12-2006 à 09:58:31

| Z_cool a écrit : 4 Liscence bien sur. |

Ca par contre je comprends pas, les serveurs ont beau être hébergés sur la même machine, ils sont quand même complètement indépendants non ?

Marsh Posté le 14-12-2006 à 09:59:50

| dreamer18 a écrit : Salut. |

Comment que c'est compliqué ton truc là ![]()

Dans mon cas, DMZ et LAN sont sur des switches différents, ce qui simplifie la tâche visiblement ![]()

Message édité par sandy kylo le 14-12-2006 à 10:01:11

Marsh Posté le 14-12-2006 à 15:25:56

| dreamer18 a écrit : Salut. Sous vmware, on instancie des switchs virtuels qui supportent le 802.1q; il suffit ensuite de déclarer sur le switch physique les vlans qui vont biens et de mettre les ports en trunk. Si ta DMZ est commutée sur le même switchs que les autres réseaux, tu peux héberger une machine virtuelle de DMZ dans la meme machine physique que des machines du réseau interne (le cloisonnement en vlan est fait aussi dans le switch virtuel) Si ta DMZ est commutée sur des switchs différents, tu peux mettre plusieurs cartes dans ta machine physique, une carte réseau physique pour la DMZ et une carte réseau pour le switch virtuel des réseaux internes. |

Mouai, je connais pas les particularité des dernierniere version de VMWare ...

mais opur moi, l histoire des switch virtuel, machine virtuel, .... c est bien, mais le jour ou l OS qui support toutes ses feature est atteind d un exploit, c est ta DMZ et tout le LAN qui peuvent etre atteinte.

Marsh Posté le 14-12-2006 à 15:31:09

| sandy kylo a écrit : Ca par contre je comprends pas, les serveurs ont beau être hébergés sur la même machine, ils sont quand même complètement indépendants non ? |

en tehorie, oui, en pratiquem la machine que gere totu le monde elle est a la fois connecté a la DMZ et a la fois au LAN

Marsh Posté le 14-12-2006 à 17:28:04

oui, il ya bien un "pont" physique mais AUCUN pont logique. => tu ne risques rien en terme de sécurité réseau (en tout cas pas plus de pb qu'avec 2 serveurs).

Marsh Posté le 15-12-2006 à 08:12:21

| vrobaina a écrit : oui, il ya bien un "pont" physique mais AUCUN pont logique. => tu ne risques rien en terme de sécurité réseau (en tout cas pas plus de pb qu'avec 2 serveurs). |

Tu mettrais ta main a couper qu il n 'y aura jamais un exploit sur la machine maitre ?

Pour moi, la machine maître possède 3 cartes réseau (ou même que deux a la limite) l'une dans le LAN, l une dans la DMZ.

dans une entreprise ou les données sont un minimum privés et doivent le rester a tout prix c est tout bonnement inadmissible.

prendrez vous le risque de perdre 100k, 200k, vois la base client diffusé sur le NET, pour en économiser 3000 ?

apres, ca dépend de l utilisation

Marsh Posté le 15-12-2006 à 09:57:27

Dans le cas d'une version VMWare ESX, la machine "maitre", tu ne la vois qu' à travers l'interface réseau d'administration (que bien evidement tu connectes à ton lan et non pas à ta DMZ). Et à ma connaissance il n'y a pas encore eu d' "Exploit" sur les parties Hotes d'un EXS Server.

Après tu peux bien evidement avoir des failles sur tes serveurs virtuels mais là aussi, cela ne dépend que de l'OS et dans tout les cas cela ne peut interagir ni sur ton Hote ni sur les autres VM.

Marsh Posté le 15-12-2006 à 10:36:26

| vrobaina a écrit : Dans le cas d'une version VMWare ESX, la machine "maitre", tu ne la vois qu' à travers l'interface réseau d'administration (que bien evidement tu connectes à ton lan et non pas à ta DMZ). Et à ma connaissance il n'y a pas encore eu d' "Exploit" sur les parties Hotes d'un EXS Server. Après tu peux bien evidement avoir des failles sur tes serveurs virtuels mais là aussi, cela ne dépend que de l'OS et dans tout les cas cela ne peut interagir ni sur ton Hote ni sur les autres VM. |

Rappelons que le Dual Core d'AMD est buggé et exploitable (mais pas encors exploité)

Marsh Posté le 15-12-2006 à 10:59:25

tout à fait, mais tu exploiteras quoi via cette faille ?.

Je te rappelle que celle tes machines virtuelles sont exposés (et donc leur processeur virtuel). Donc ton code malicieux tentera en vain d'exploiter une faille (à travers un OS virtuel) qui n'existe pas sur un processeur virtuel.

Message édité par vrobaina le 15-12-2006 à 10:59:32

Marsh Posté le 15-12-2006 à 11:01:06

| vrobaina a écrit : tout à fait, mais tu exploiteras quoi via cette faille ?. Je te rappelle que celle tes machines virtuelles sont exposés (et donc leur processeur virtuel). Donc ton code malicieux tentera en vain d'exploiter une faille (à travers un OS virtuel) qui n'existe pas sur un processeur virtuel. |

la faille permet a partir d un code lancé sur un core de lire les donné situé dans l aute core. rien a voir avec la virtualité

Marsh Posté le 15-12-2006 à 11:30:33

justement comment peux-tu lancer ton code sur le core reel ?. Puisqu'il n'est pas visible à partir des VM ?.

pour faire ce genre de manip, il faudrait se connecter au serveur Hote (via l'interface d'admin) et lancer ton code. A travers une VM c'est pas possible.

Message édité par vrobaina le 15-12-2006 à 11:30:47

Marsh Posté le 15-12-2006 à 12:03:00

Sur VMWare, il existe deja des failles: Blue Pill.

L'attaque se fait par la couche de virtualisation.

Pour le probleme initial, une autre solution de virtualisation est XEN, qui supporte tres bien l'architecture proposée plus haut (les 2 domaines utilisateurs sur le meme PC avec chacun sa carte Ethernet). Il fonctionne sous Linux et supporte Windows XP et Server 2003 parmi ses domU.

Dans le dom0 on peut attacher, etre autre, un domU a un ou plusieurs CPu particulierres et lui attribuer des ressources precises (RAM, disque, reseau). XEN permet de construire un reseau local virtuel si necessaire.

Message édité par aladin3 le 15-12-2006 à 12:07:13

Marsh Posté le 15-12-2006 à 12:13:17

cela n'a rien à voir du tout :

Blue Pill s'appuie sur les couches de virtualisation de l'OS (tq sous Vista 64bits) et des processeur (AMD entre autre) et non pas d'un système hote :

http://www.clubic.com/forum/virtua [...] 65771.html

ou bien

http://www.vmware.com/community/me [...] eID=441922

=> c'est la machine virtuelle qui a été infectée et dans laquelle une pseudo vm créé par Blue pill a été générée.

Message édité par vrobaina le 15-12-2006 à 12:14:38

Marsh Posté le 15-12-2006 à 12:21:52

| vrobaina a écrit : justement comment peux-tu lancer ton code sur le core reel ?. Puisqu'il n'est pas visible à partir des VM ?. pour faire ce genre de manip, il faudrait se connecter au serveur Hote (via l'interface d'admin) et lancer ton code. A travers une VM c'est pas possible. |

J ai pas trop regardé le detaille, mais je pense que c est plutot du gernre :

Je fait executer un programme qui va recuperer ce qu il se passe sur le second core

Marsh Posté le 15-12-2006 à 12:37:21

| vrobaina a écrit : Dans le cas d'une version VMWare ESX, la machine "maitre", tu ne la vois qu' à travers l'interface réseau d'administration (que bien evidement tu connectes à ton lan et non pas à ta DMZ). Et à ma connaissance il n'y a pas encore eu d' "Exploit" sur les parties Hotes d'un EXS Server. |

+1 ça me semble risquer sur tu pars sur du vmware gsx, mais sur du ESX tu limites les risques ...

MAis bon comme le dit z_cool, vu le prix d'un serveur, et vu le risque de perte pour l'entreprise, le plus imple est peut être 2 mettre 2 serveurs, un dans ta dmz et un dans ton lan. (oui je sais, sur ce coup là j'ai fait le suisse,mais la neutralité à du bon quand les 2 idées ce defendent)

Sinon la solution du vlan est pas mal aussi, mais ça ce calcul. si tu as besoin de rachater un/des switchs niveau 3, plus de faire intervenire une ssii pour te paramétrer tout ça, ca te couteras quasiment plus cher que d'acheter un serveur

Message édité par chailloug le 15-12-2006 à 12:49:16

Marsh Posté le 15-12-2006 à 12:45:44

| chailloug a écrit : +1 ça me semble risquer sur tu pars sur du vmware gsx, mais sur du ESX tu limites les risques ... MAis bon comme le dit z_cool, vu le prix d'un serveur, et vu le risque de perte pour l'entreprise, le plus imple est peut être 2 mettre 2 serveurs, un dans ta dmz et un dans ton lan. (oui je sais, sur ce coup là j'ai fait le suisse,mais la neutralité à du bon quand les 2 idées ce defendent) Sinon la solution du vlan est pas mal aussi, mais ça ce calcul. si tu as besoin de rachater un/des switchs niveau 3, plus de faire intervenire une scsi pour te paramétrer tout ça, ca te couteras quasiment plus cher que d'acheter un serveur |

![]()

Marsh Posté le 15-12-2006 à 12:48:51

ReplyMarsh Posté le 15-12-2006 à 12:52:05

Je rajouterais aussi que le jour ou la machine maître tombe en panne/en maintenant, tu perd la totalité.

dans ma boite, le site WEB, c est du 24/24 7/7 365/365

pour faire ca, on a 2 serveurs avec le service WWW qui utilisent 2 serveurs de fichiers et les fichier sont eux meme en 2 SAN.

évidement toutes les connexions sont doublé/croisé, tout ca est repartis entre deux sites espaccé de 50km

on a les moyen ou on les a pas. ![]()

d ailleur, on a fait une simulation il y a 2 semaines : on a eteind le disjoncteur d un des deux sites ... 0 probleme

Message édité par Z_cool le 15-12-2006 à 12:54:05

Marsh Posté le 15-12-2006 à 13:02:17

d'un autre coté dmz, veut pas systématiquement dire site web derrière ...

et pour quand la machine maitre tombe en panne c'est clair que tu perd tout. C'est pour ça qu'en général il est conseillé d'avoir plusieurs VM sur au moins 2 serveurs, car là le gros avantage c'est que tu peut repartir en quelques minutes ( tu as juste besoin de restaurer un fichier) en mode dégradé ..

Enfin c'est clair, on a les moyens ou pas. tu feras pas la même chose sur une PME qui fait 1 Millions d' de CA qu 'une socité qui en fait 3 Milliards !

Message édité par chailloug le 15-12-2006 à 15:29:17

Marsh Posté le 15-12-2006 à 13:57:07

| Z_cool a écrit : Je rajouterais aussi que le jour ou la machine maître tombe en panne/en maintenant, tu perd la totalité. |

pas du tout, lorsque tu virtualises des applications nécessitant de la haute disponibilité, tu installes un ESX serveur sur une "ferme" de serveurs. Ainsi en cas de failover d'un serveur physique, tu n'as aucun problème. Tu peux meme te permettre d'upgrader tes serveurs (ram, proco, voir changer de serveur) sans jamais à avoir à arreter tes applications.

Marsh Posté le 15-12-2006 à 15:31:34

cest + ou - ce que je dit avec :

| Citation : C'est pour ça qu'en général il est conseillé d'avoir plusieurs VM sur au moins 2 serveurs, car là le gros avantage c'est que tu peut repartir en quelques minutes ( tu as juste besoin de restaurer un fichier) en mode dégradé .. |

Je rajouterais même que si tu fais ça en blade center + SAN t'arrive a un niveau de disponibilité quasi parfait

Message édité par chailloug le 15-12-2006 à 15:32:14

Marsh Posté le 15-12-2006 à 16:01:48

| chailloug a écrit : ssii, vou aurez traduit de vous mêmes !! |

Moi, je dit, tu aurais pu corriger deux ou trois choses de plus... ![]()

Sinon, sur la virtualisation, il y a quelques bricoles* assez interressantes du cote de chez S(w)un.

* : ICI par exemple, assez oriente Sun... Mais des docs interressantes.

Marsh Posté le 15-12-2006 à 16:10:07

| vrobaina a écrit : pas du tout, lorsque tu virtualises des applications nécessitant de la haute disponibilité, tu installes un ESX serveur sur une "ferme" de serveurs. Ainsi en cas de failover d'un serveur physique, tu n'as aucun problème. Tu peux meme te permettre d'upgrader tes serveurs (ram, proco, voir changer de serveur) sans jamais à avoir à arreter tes applications. |

Il te faut donc 2 serveurs mous-costo pour en gérer 2 petits virtuel ?

enfin bon, la n est pas le sujet, je remet pas en question l interet de la virtualité. mois j étais la pour dénoncer le risque de reunire une DMZ avec le LAN

Message édité par Z_cool le 15-12-2006 à 16:11:32

Marsh Posté le 15-12-2006 à 16:26:33

ReplyMarsh Posté le 22-12-2006 à 13:08:23

| vrobaina a écrit : cela n'a rien à voir du tout : |

C'est donc bien ce que je disais.

Ce n'est pas l'OS mais la machine virtuelle qui a ete la cible, chose nouvelle contre laquelle l'OS peut

difficilement luter.

Marsh Posté le 22-12-2006 à 14:02:26

| vrobaina a écrit : Tu ne réunis en rien DMZ et LAN, c'est cela que tu as du mal à comprendre. |

si, une machine a sur ses interfaces réseau a la fois la DMZ et le LAN

serte, en théorie, chaque machine ne verra jamais l autre, mais ca c est en theorie. Pour moi, il n y a qu une chose qui ne peut relier une DMZ a un LAN, c est un firewall

Message édité par Z_cool le 22-12-2006 à 14:03:43

Marsh Posté le 22-12-2006 à 15:35:19

C'est PAS de la théorie c'est de la pratique. Il y a déjà des milliers d'entreprises à travers le monde qui ont virtualisées l'ensemble de leurs serveurs (DMZ compris).

Ce que tu ne veux surtout pas admettre c'est que tes 2 machines virtuelles ne se "verront" JAMAIS !! . Et pour les faire dialoguer, tu peux/dois toujours mettre un firewall entre les 2.

C'est fini le temps de la multiplication des serveurs, à coup de "1 appli = 1 bestiau", maintenant on est capable de rationnaliser les ressources tout en offrant une très grande souplesse (monté en puissance, upgrade hardware...), un service 24/24, le tout en garantissant un niveau de sécurité au moins aussi élévé que dans une architecture classique (lan + firewall + DMZ + firewall + .....).

Ps: au fait un firewall à "3 pattes" est aussi une machine avec une interface en Lan, une en DMZ et une en wan....

Message édité par vrobaina le 22-12-2006 à 15:36:32

Sujets relatifs:

- Virtualisation ???

- Besoin d'aide pour la virtualisation

- virtualisation d'adresse

- Windows 2000 Server ou Windows Server 2003 ? - Quelques interrogations

- Interrogations Netgear834 + emule + serverweb perso no-ip

- Dual boot ou virtualisation : quel choix adopter ?

- Référencement.... quelques interrogations !!

- Interrogations sur AD, le DNS et le nom du domaine

Marsh Posté le 12-12-2006 à 17:51:45

Bonjour,

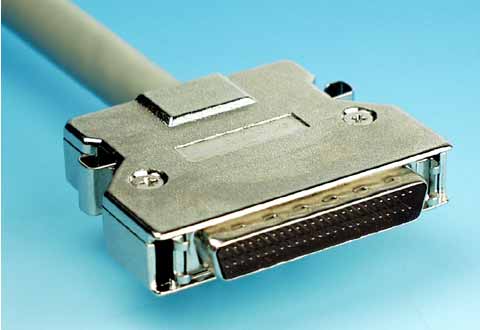

Je me posais des questions sur la virtualisation :

Supposons que j'ai plusieurs serveurs, qui après analyse, s'ennuient profondémment. Il serait judicieux de virtualiser ces serveurs sur une machine unique.

Hors, parmis ces serveurs, certains sont sur le LAN, l'autre dans la DMZ.

D'où ma question, très simple d'ailleurs, comment se passe le câblage réseau ??

Je veux dire, j'ai bien compris qu'on pouvait attribuer une/plusieurs IP par machine virtuelle, mais au niveau physique, s'il n'y a qu'une carte réseau, comment faire ?

Merci !

Message édité par sandy kylo le 12-12-2006 à 17:52:03