Virus cerber

Virus cerber - Virus/Spywares - Windows & Software

Marsh Posté le 04-04-2016 à 15:06:57

Bonjour,

Effectivement, il vaut mieux vérifier encore pour être sûr que le malware ne soit plus là, bien qu'Avira et MBAM sont sensés le détecter (mais un peu tard en général). Aussi, je t'invite à utiliser le programme FRST.

![]() Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Comment créer et poster le lien d'un rapport ?

- Se rendre sur le site http://www.cjoint.com/

- Cliquer sur le bouton Parcourir, sélectionner le rapport demandé et valider par Ouvrir.

- Puis, en bas de la page du site Cjoint, cliquer sur Créer le lien Cjoint.

- Faire un clic droit avec la souris sur le lien créé qui apparaît sous cette forme http://cjoint.co/Exemple et sélectionner l'option copier l'adresse du lien.

- Coller ce lien (à l'aide du clic droit) dans ta prochaine réponse sur le forum.

Rappel sur les envois des rapports:

Les fichiers générés peuvent inclure des données personnelles (nom d'utilisateur par exemple). Assurez-vous de les nettoyer si vous ne souhaitez pas qu'elles soient accessibles à tous.

Aussi, vérifiez en haut du rapport s'il y a votre nom et prénom au niveau de Démarré par... ou Exécuté par... si c'est le cas, aller dans la rubrique Edition du rapport, puis Remplacer.

==> Farbar Recovery Scanner Tool (FRST) de Fabar:

Vous pouvez suivre le tutoriel ci-dessous ou bien le tutoriel plus détaillé en cliquant sur ce lien.

- Télécharger Farbar Recovery Scanner Tool. Choisir la version 32 ou 64 bits selon son système d'exploitation.

Note: le programme est enregistré par défaut dans la rubrique Téléchargements de l'Explorateur de

fichiers de Windows

- Copier le fichier FRST ou FRST64 et le coller sur le Bureau et pas ailleurs.

(on peut aussi trouver la rubrique Bureau dans l'Explorateur de fichiers).

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Le programme met à jour sa base de données.

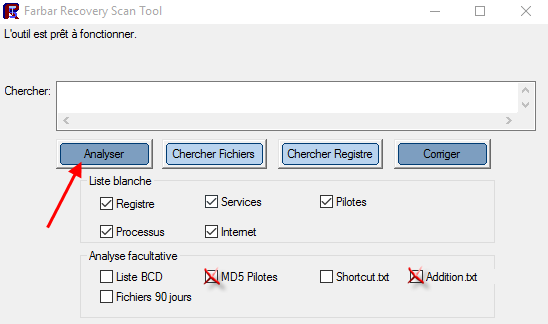

- Sous "Analyse facultative", cocher les cases suivantes :

- Addition.txt

- MD5 pilotes

- Cliquer sur Analyser

- Une fois le scan terminé, 2 rapports sont créés sur le Bureau, soit les rapports FRST.txt et Addition.txt.

- Héberger ces 2 rapports sur le site www.Cjoint.com, puis copier/coller les liens fournis dans ta prochaine réponse sur le forum.

Message édité par monk521 le 04-04-2016 à 15:32:53

Marsh Posté le 04-04-2016 à 16:30:51

Bonjour et merci pour la réponse. Voici les deux rapports:

http://www.cjoint.com/c/FDeoCWP1peA

http://www.cjoint.com/c/FDeoEpd3BxA

Marsh Posté le 04-04-2016 à 17:01:12

Le malware n'est plus là, il a été éliminé par les antivirus utilisés. Par contre, il reste quelques fichiers inoffensifs qu'il faut supprimer et 2-3 bricoles à réparer.

Comment as-tu attrapè cette calamité ?

On ne peut pas décrypter pour l'instant les fichiers cryptés. La seule parade préventive est de faire des sauvegardes externes sur des DD non connectés en permanence au PC.

==> FRST Correction :

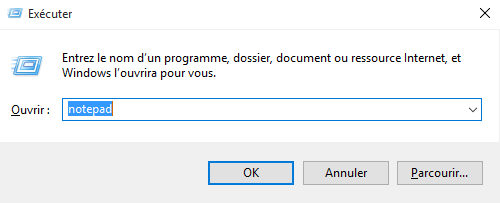

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad

- Cliquer sur OK.

- Le bloc-notes s'ouvre.

- Puis, copier toutes les lignes en gras ci dessous:

Note: pour copier toutes les lignes, griser de haut en bas les lignes en gras en restant appuyer sur le clic

gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

Cmd: del C:\# DECRYPT MY FILES #.* /f/q/s

CHR HKLM\SOFTWARE\Policies\Google: Restriction

HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = about:blank

HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Start Page = about:blank

HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = about:blank

HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Search Page = about:blank

HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = about:blank

HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Page_URL = about:blank

HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = about:blank

HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Search_URL = about:blank

SearchScopes: HKLM -> DefaultScope {0633EE93-D776-472f-A0FF-E1416B8B2E3A} URL =

SearchScopes: HKLM-x32 -> DefaultScope {0633EE93-D776-472f-A0FF-E1416B8B2E3A} URL =

SearchScopes: HKU\S-1-5-21-3067661159-4114724431-1809196947-1000-{ED1FC765-E35E-4C3D-BF15-2C2B11260CE4}-0 -> DefaultScope {0633EE93-D776-472f-A0FF-E1416B8B2E3A} URL =

C:\Users\Wales\AppData\Roaming\{49581760-A076-8BD0-3F78-06679403E6B7}

C:\Users\Wales\AppData\Local\{187578DC-4B19-4DBB-A05F-B4FA398B87C1}

C:\Users\Wales\AppData\Local\{333A250C-9865-43B7-B031-80FB3DD4E32B}

C:\Users\Wales\AppData\Local\{C3A50E5D-5D08-48E3-82CC-3C1441458C33}

C:\Users\Wales\AppData\Local\{E0071E54-7C2B-4C99-935E-72627D5DAB16}

- Dans le bloc-notes ouvert, faire un clic de la souris et choisir Coller (toutes les lignes en gras s'inscrivent).

- Cliquer sur la rubrique Fichier du bloc-notes, puis Enregistrer sous ... et cliquer la rubrique Bureau. Dans la case nom de fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Cliquer sur Corriger

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, le rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 04-04-2016 à 17:03:23

Marsh Posté le 04-04-2016 à 17:24:07

le fichier:

http://www.cjoint.com/c/FDepviiWGGA

je ne sais pas comment j'ai attraper ça, ce qui m'inquiète d'ailleurs un peu. Penses-tu qu'il y ait un espoir que les fichiers soient un jour récupérables?

Mon pc est maintenant remplis de fichiers illisibles, que je n'ose pas effacer dans l'espoir de pouvoir les récupérer

Marsh Posté le 04-04-2016 à 17:44:17

En principe, on attrape ces malwares via les pièces jointes de mail, des spams malicieux (phishing) qui vont rediriger vers des sites web ou des sites d'hébergements infectieux, des pub malicieuses et des sites douteux sur le net piégés par des exploits...

Peut-être qu'un jour on pourra décrypter les fichiers, en tout cas, j'imagine que l'on réfléchit activement à la façon de lutter contre ces cryptowares qui se développent de plus en plus.

Bon, la manip pour supprimer les messages du crypto n'a pas marché (le malware complique la suppression). Il faut que je trouve un autre outil pour les supprimer tous d'un coup.

Il s'agit des fichiers ( ils sont inoffensifs):

# DECRYPT MY FILES #.html

# DECRYPT MY FILES #.txt

# DECRYPT MY FILES #.vbs

Essaie de faire une recherche dans l'explorateur de fichier à partir de DECRYPT MY FILES, et supprime les manuellement.

Message édité par monk521 le 05-04-2016 à 08:12:44

Marsh Posté le 04-04-2016 à 18:17:27

OK, j'ai trouvé. Réutilise FRST.

==> FRST Correction :

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad

- Cliquer sur OK.

- Le bloc-notes s'ouvre.

- Puis, copier toutes les lignes en gras ci dessous:

Note: pour copier toutes les lignes, griser de haut en bas les lignes en gras en restant appuyer sur le clic

gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

Cmd: del C:\*# DECRYPT MY FILES #*.* /f/q/s

- Dans le bloc-notes ouvert, faire un clic de la souris et choisir Coller (toutes les lignes en gras s'inscrivent).

- Cliquer sur la rubrique Fichier du bloc-notes, puis Enregistrer sous ... et cliquer la rubrique Bureau. Dans la case nom de fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Cliquer sur Corriger

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, le rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 05-04-2016 à 08:13:17

Marsh Posté le 17-04-2016 à 19:41:36

Bonjour!

Virus Cerberus a gâté toutes mes photos (( ![]()

Je suis très en colère. Ils déchiffrées à l'aide de ce guide:

http://soft2secure.com/knowledgeba [...] les-cerber

Marsh Posté le 17-04-2016 à 19:46:06

Un lien un peu douteux.

Ne pas télécharger le programme Decrypt my files ransomware remover considéré comme infectieux par mon AV.

Pour les autres manip, à essayer.

Marsh Posté le 22-05-2016 à 20:14:14

Vous pouvez essayer l'outil Kaspersky(http://www.kaspersky.com/about/new [...] pted-files) ou ce guide (http://manual-removal.com/rsa-4096/).

Message édité par allthingslost le 22-05-2016 à 20:14:48

Sujets relatifs:

- Virus Clé Usb transformant le contenu en raccourcis

- chatadwidget et prologic : Vers ou virus? [RESOLU]

- virus windows7

- Victime de "Locky" Virus qui renomme les fichier !

- Serveur infecté par virus RSA-4096 KEY

- Soft restore EMTEC et Virus Cle USB

- Comment supprimer les virus sur mon ordinateur ? [Résolu]

- Virus difficile à identifier/supprimer (désactive clic droit chrome)

- virus

- [resolu] virus win 10 iso officielle

Marsh Posté le 04-04-2016 à 14:27:17

Bonjour à tous, hier j'ai subi le virus cerber sur mon PC : énormément de fichiers cryptés et impossible de naviguer sur internet. Avec l'aide d'une autre machine j'ai réussi à télécharger et installer la mise à jour de mon antivirus "antivir" Il m'a détecté plusieurs chose que j'ai effacé et j'ai pu re-naviguer suite au scan.

J'ai quelques sauvegarde de mes fichiers sur un disque dur externe qui n'est pas branché au PC mais j'aimerai être certain de ne prendre aucun risque en le branchant. Antivir et Malwarebytes ne détéctent plus rien, me conseilleriez vous de prendre d'autre précaution avant d'utiliser mon DD de secours?

Merci d'avance