pc propre après une infection & désinfection ?

pc propre après une infection & désinfection ? - Virus/Spywares - Windows & Software

Marsh Posté le 04-01-2017 à 09:15:33

Ce qui est important c'est de voir si les infections sont actives. Après, il se peut que différents outils trouvent quelques résidus comme des clés de registre orphelines ou des répertoires.

Je t'invite à fournir les 2 rapports de FRST.

![]() Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Comment créer et poster le lien d'un rapport ?

- Se rendre sur le site http://www.cjoint.com/

- Cliquer sur le bouton Parcourir, sélectionner le rapport demandé et valider par Ouvrir.

- Puis, en bas de la page du site Cjoint, cliquer sur Créer le lien Cjoint.

- Faire un clic droit avec la souris sur le lien créé qui apparaît sous cette forme similaire

http://cjoint.co/Exemple et sélectionner l'option copier l'adresse du lien.

- Coller ce lien (à l'aide du clic droit) dans ta prochaine réponse sur le forum.

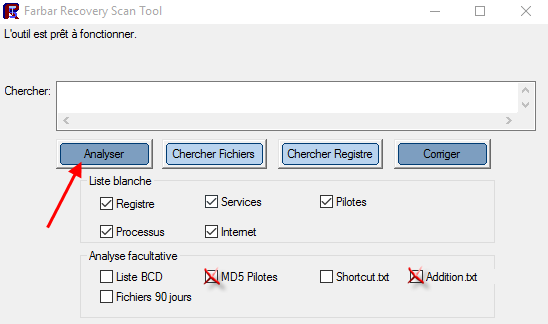

==> Farbar Recovery Scanner Tool (FRST) de Fabar :

Vous pouvez suivre le tutoriel ci-dessous ou bien le tutoriel plus détaillé en cliquant sur ce lien.

- Télécharger Farbar Recovery Scanner Tool. Choisir la version 32 ou 64 bits selon son système d'exploitation.

Note: le programme est enregistré par défaut dans la rubrique Téléchargements de l'Explorateur de

fichiers de Windows

- Copier le fichier FRST ou FRST64 et le coller sur le Bureau et pas ailleurs.

(on peut aussi trouver la rubrique Bureau dans l'Explorateur de fichiers).

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Le programme met à jour sa base de données, patienter 5 secondes.

- Sous "Analyse facultative", cocher les cases suivantes (voir image ci-dessous):

- Addition.txt

- MD5 pilotes

- Cliquer sur Analyser

- Une fois le scan terminé, 2 rapports sont créés sur le Bureau, soit les rapports FRST.txt et Addition.txt.

- Héberger ces 2 rapports sur le site www.Cjoint.com, puis copier/coller les liens fournis dans ta prochaine réponse sur le forum.

Marsh Posté le 04-01-2017 à 20:51:07

Merci monk pour la prise en charge ![]()

Rapport FRST : http://www.cjoint.com/c/GAetEOVRJmb

Rapport Addition : http://www.cjoint.com/c/GAetEpcCmZb

Je reconnais 95% des entrées (nod 32, audioswitch, asio, ati, classic explorer ... ),

Certaines me paraissent bizarres, t'en penses quoi ?

- C:\Program Files\WindowsApps\Microsoft.WindowsCalculator_10.1612.3341.0_x64__8wekyb3d8bbwe\Calculator.exe dans les processus, avec un nom de dossier à rallonge (c'est bien cette appli qui se lance quand je tape "calc" dans la barre des tâches)

- S3 efavdrv; \??\C:\WINDOWS\system32\drivers\efavdrv.sys [X] dans les pilotes (apparemment c'est un driver nod 32. J'ai plus le fichier, je réinstallerai proprement nod 32... )

- S3 MFE_RR; \??\C:\Users\Julien\AppData\Local\Temp\mfe_rr.sys [X] dans les pilotes (antirogue mcafe ? bizarre car je ne l'ai pas lancé après avoir démarré le pc (seulement opera puis FRST))

Je ne sais pas si ces entrées / fichiers sont légitimes.

PS : la date de l'infection c'est le 1er janvier 2017, juste après 20h30. Il me reste 6 fichiers créés à cette heure ci ![]()

PS2 : si tu me proposes des modifications à faire, peux-tu m'expliquer ce qu'elles font ?

![]()

Message édité par bluesnakes le 04-01-2017 à 23:36:27

Marsh Posté le 04-01-2017 à 22:05:46

Je fais une passe sur les fichiers & répertoires créés/modifiés au moment de l'infection :

2017-01-01 20:33 - 2017-01-03 00:19 - 00000000 ____D C:\Users\Julien\AppData\Roaming\_Profiles

=> on dirait une recopie du répertoire de profil de firefox

=> je l'ai préfixé avec un "_", firefox fonctionne toujours aussi bien....

2017-01-01 20:33 - 2017-01-01 20:33 - 00187904 _____ C:\WINDOWS\rsrcs.dll

=> vu comme une ressource pour 9 application malicieuse par virustotal

=> mis en quarantaine, à supprimer

2017-01-01 20:33 - 2017-01-01 20:33 - 00000000 ____H C:\WINDOWS\system32\BITD59D.tmp

=> fichier vide, peut être créé par un exe infecté d'après virustotal

=> mis en quarantaine, à supprimer

2017-01-01 20:32 - 2017-01-01 20:32 - 00000000 _____ C:\TOSTACK

=> fichier vide, peut être créé par un exe infecté d'après virustotal

=> mis en quarantaine, à supprimer

2017-01-01 20:31 - 2017-01-01 20:34 - 00000000 ____D C:\WINDOWS\system32\SSL

Je ne sais pas quoi en faire ? Il contient les fichiers suivants, tous créés à l'heure de l'infection :

- c8745c3c1d8ff571.cer

- cert.db

- x.db

- xv.db

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default\AppData\Local\AdvinstAnalytics

=> contient seulement "tracking.ini"

=> répertoire supprimé

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default User\AppData\Local\AdvinstAnalytics

=>répertoire introuvable, et la recherche de "AdvinstAnalytics" dans le répertoire utilisateur ne donne rien

Et j'ai le rapport de désinfection de ZHP : 52 redirection vers l'IP 34.195.153.94... (j'ose pas aller voir)

Message édité par bluesnakes le 04-01-2017 à 22:06:11

Marsh Posté le 05-01-2017 à 10:01:40

Effectivement, tu as été infecté le 01.01.2017 vers 20.30 H.

Il reste quelques traces mais non actives et surtout une stratégie locale installée par le malware qu'il faut désactivée. Je ne vais pas la détaillée car je t'avoue que ça semble un peu compliqué à expliquer mais ce que je vois, c'est que sa valeur par défaut a été modifiée par le malware.

| Citation : Certaines me paraissent bizarres, t'en penses quoi ? |

C'est légitime comme tu le démontres. Pour McAfee, c'est sûrement un résidu d'une utilisation passée du programme.

| Citation : 2017-01-01 20:33 - 2017-01-03 00:19 - 00000000 ____D C:\Users\Julien\AppData\Roaming\_Profiles |

Hum... par sûr que ce soit légitime, ça n'appartient pas à Mozilla. Ce dossier a été crée à la même date et heure de l'installation du malware. Il faudrait voir ce qu'il y a dedans, c'est ce que je vais faire avec l'utilisation plus loin de FRST.

| Citation : 2017-01-01 20:33 - 2017-01-01 20:33 - 00187904 _____ C:\WINDOWS\rsrcs.dll |

Exact.

| Citation : 2017-01-01 20:33 - 2017-01-01 20:33 - 00000000 ____H C:\WINDOWS\system32\BITD59D.tmp |

Un fichier .tmp que l'on peut supprimer oui.

| Citation : 2017-01-01 20:32 - 2017-01-01 20:32 - 00000000 _____ C:\TOSTACK |

Oui, un répertoire vide installé par le malware.

| Citation : 2017-01-01 20:31 - 2017-01-01 20:34 - 00000000 ____D C:\WINDOWS\system32\SSL |

C'est infectieux, à supprimer.

| Citation : 2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default\AppData\Local\AdvinstAnalytics |

A supprimer oui.

| Citation : 2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default User\AppData\Local\AdvinstAnalytics |

Infectieux oui mais s'il n'est pas dans son répertoire, c'est que FRST se trompe.

| Citation : PS2 : si tu me proposes des modifications à faire, peux-tu m'expliquer ce qu'elles font ? |

Le script de correction de FRST qui va suivre permet de supprimer des éléments du registre ou des fichiers/répertoires. FRST restaure aussi les valeurs par défaut de certaines clés de registre comme par exemple celle qui nous intéresse dans cette désinfection soit :

HKLM\...\Policies\Explorer: [EnableShellExecuteHooks] 1

FRST va changer la valeur et la mettre à 0.

| Citation : |

Poste le rapport.

![]() Conseil : tu devrais désactiver Windows Defender vu que tu utilises ESET.

Conseil : tu devrais désactiver Windows Defender vu que tu utilises ESET.

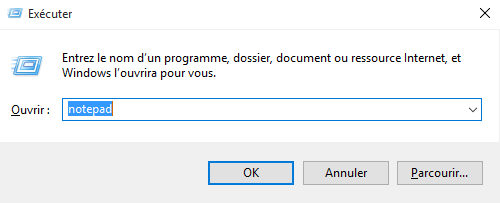

==> FRST Correction :

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad (voir image ci-dessous).

- Cliquer sur OK.

- Le bloc-notes s'ouvre.

- Copier maintenant toutes les lignes en gras ci-dessous:

Note: pour copier toutes les lignes, griser de haut en bas toutes les lignes en restant appuyer sur le

clic gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

CreateRestorePoint:

EmptyTemp:

HKLM\...\Policies\Explorer: [EnableShellExecuteHooks] 1

Folder: C:\Users\Julien\AppData\Roaming\_Profiles

2017-01-01 20:33 - 2017-01-01 20:33 - 00187904 _____ C:\WINDOWS\rsrcs.dll

2017-01-01 20:33 - 2017-01-01 20:33 - 00000000 ____H C:\WINDOWS\system32\BITD59D.tmp

2017-01-01 20:32 - 2017-01-01 20:32 - 00000000 _____ C:\TOSTACK

2017-01-01 20:31 - 2017-01-01 20:34 - 00000000 ____D C:\WINDOWS\system32\SSL

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default\AppData\Local\AdvinstAnalytics

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default User\AppData\Local\AdvinstAnalytics

- Retourner dans le bloc-notes ouvert et au milieu de la page, faire un clic de la souris et choisir Coller (toutes les lignes vont s'inscrire).

- Dans l'entête du bloc-notes, cliquer sur Fichier, puis Enregistrer sous ... et selectionner Bureau.

Dans la case Nom du fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Cliquer sur Corriger

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, un rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 05-01-2017 à 13:04:10

Marsh Posté le 05-01-2017 à 21:40:36

Rapport ZHP Cleaner : http://www.cjoint.com/c/GAfus5OsDxb du soir de l'infection

Ca te donne une meilleure idée de ce que j'ai choppé ?

PS : Si FRST a trouvé moins de choses, c'est que j'ai à moitié désinfecté le pc entre temps.

Rapport JRT : http://www.cjoint.com/c/GAfuoe5mn2b

Pas sûr que ce soit infectieux, startpage est bien ma page de démarrage sous IE.

Rapport de désinfection : http://www.cjoint.com/c/GAfuJoPiOeb

1. C'est moi qui ai supprimé les 4 fichiers non trouvés hier soir (après avoir posté le rapport FRST)

2. J'ai supprimé le répertoire _Profile à la main après la désinfection.

C'est clean ![]() ?

?

Sinon j'ai gardé windows defender le temps de renouveler ma licence nod32 ;-)

Marsh Posté le 06-01-2017 à 08:04:06

Ok, passe à la suppression des éléments trouvés par ZHPCleaner, des éléments résiduels donc non actifs sur le PC.

Comme je le disais plus haut, ce qu'il faut surtout nettoyer ce sont les programmes malicieux actifs en mémoire, le centre de commandement. On nettoie l'essentiel avec quelques antimalwares ou manuellement avec FRST ou ZHPDiag mais il est possible ensuite que divers outils trouvent des traces résiduelles.

Aucune idée précisément des malwares en cause (ce sont des PUP apparemment, rien de dangereux) ou du donwloader que tu as téléchargé (lequel a installé les malwares), comme tu as passé divers outils avant mon intervention.

Le PC est propre, je t'invite à finaliser la maintenance avec quelques conseils préventifs et quelques programmes supplémentaires pour parfaire le nettoyage du PC.

==> Quelques conseils :

- Ne télécharger pas de programmes sur des sites douteux ou sur certains sites revendeurs comme 01.net, Softonic, BrotherSoft. Ces sites utilisent leur propre installateur et rajoutent pendant l'installation des programmes indésirables LPI/PUP (toolbars, adwares, spywares, hijackers, rogues).

- Préférer les téléchargements chez l'éditeur du programme (le site officiel).

- Lors de l'installation d'un programme, lire attentivement ce qui est proposé, choisir l'installation personnalisée ou avancée et décocher les programmes additionnels inutiles, ou cliquer sur Skip (Passer).

- Filtrer les publicités malicieuses (malvertising) qui peuvent installer des malwares à l'aide du programme Adblock Plus.

Pour chaque navigateur internet concerné, copier l'adresse du lien qui se trouve ci-dessous (en faisant un

clic droit de la souris + copier l'adresse du lien), puis ouvrir le navigateur et coller le lien dans la barre

d'adresse (clic droit + coller). Installer ensuite Adblock Plus.

- pour Edge

- pour Internet Explorer

- pour Mozilla

- pour Google Chrome

- pour Opéra

- Attention aux fausses mises à jour, plugins et faux codecs qui sont proposés notamment sur des sites de jeux, de streaming ou de charmes, vous n'avez pas besoin d'installer ces programmes.

- Au niveau des mails et des réseaux sociaux, soyez prudent, n'ouvrez pas des pièces jointes en provenance d'inconnus et ne cliquer pas sur des liens dans des messages douteux. Attention également aux mails trompeurs que l'on appelle phishing!

- Cracks: refuser de télécharger et d'utiliser illégalement des œuvres protégés par un copyright (non libre de droits). En plus d’être passible de sanctions vis-à-vis de la loi (Hadopi), ces œuvres piratées en provenance du réseau du P2P, du Direct Down Load ou par tout autre biais sont la source des infections les plus graves.

- Scanner (analyser) régulièrement son PC avec son antivirus résident et vérifier que la base de signatures virales est bien à jour afin de détecter les derniers malwares présents sur le net.

- Vacciner ses supports amovibles externes (clés USB, disques dur externes, cartes mémoire, Ipod, MP3…) à l'aide du programme UsbFix car beaucoup d'infections se propagent par ce biais.

- Sauvegarder sur un disque dur externe vos données personnelles (documents, images, vidéo, musiques) au cas où une panne sérieuse arriverait et empêcherait le PC de redémarrer, ou qu'un malware supprime ou crypte de façon irréversible ces données (sauvegarder sur un disque dur externe non connecté en permanence au PC).

- Renforcer la sécurité face aux ranso-cryptowares en utilisant le programme Marmiton de Malekal (cliquer sur Modifier pour désactiver Windows Script Host).

==> Mises à jour de sécurité :

Il est important de mettre à jour tous ses programmes et en particulier le système d'exploitation Windows, les navigateurs internet, Adobe Flash Player, Adobe Reader et Java, ces programmes dits "sensibles" étant les plus attaqués par des exploits, procédé qui consiste à télécharger et à installer automatiquement des malwares dés la simple visite d'un site web, à l'ouverture d'une pièce jointe, d'un clic sur un lien ou sur une publicité malicieuse,...

L'installation des dernières mises à jour permettent ainsi de sécuriser le PC et de combler les failles par lesquelles les malwares entrent et se développent.

1- Vérification et mises à jour du système d'exploitation Windows:

- Pour Windows 10 : appuyer simultanément sur les touches du clavier "Windows et i". Puis se rendre dans Mise à jour et sécurité, Windows Update et cliquer sur Installer les mises à jour si l'option est proposée.

2- Vérification et mises à jour des navigateurs internet :

- Pour Internet Explorer et Microsoft Edge: les mises à jour se font en même temps que celles du système d'exploitation.

- Pour Mozilla : Ok.

- Pour Opéra : Ok.

3- Adobe Flash Player : OK.

==> Nettoyage complémentaire :

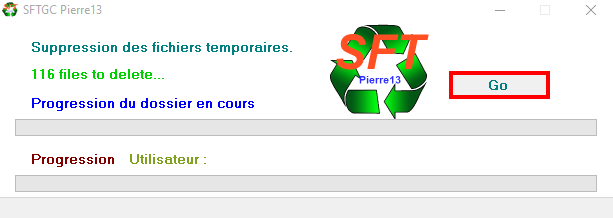

1- SFTGC de Pierre13 – Nettoyage des fichiers temporaires :

- Télécharger SFTGC.

- Lancer le programme en faisant un double clic gauche de la souris sur le fichier SFTGC.

- Le logiciel s'initialise puis s'ouvre.

- Cliquer alors sur le bouton Go pour supprimer les fichiers temporaires inutiles et attendre la fin du nettoyage.

Note: si des fichiers infectieux sont trouvés, ils seront supprimés automatiquement.

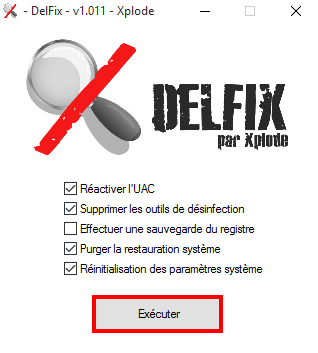

2- DelFix de Xplode

Cet outil va permettre d'une part de supprimer tous les outils de désinfection utilisés lors du nettoyage de

l'ordinateur et d'autre part de purger la restauration système. La purge de la restauration système est importante, elle permet de supprimer tous les points de restauration potentiellement infectés et de créer un nouveau point de restauration exempt de nuisible.

- Télécharger DelFix de Xplode.

- Lancer le programme en faisant un double clic gauche de la souris sur le fichier DelFix.

- Cocher toutes les cases comme indiquer sur l'image ci dessous.

- Cliquer sur Exécuter.

Message édité par monk521 le 06-01-2017 à 10:07:08

Marsh Posté le 07-04-2017 à 17:26:12

pourquoi 01.net peut il encore exister sur le net s'il distribue des saloperies aux intervenants qui telechargent à partir de ce site

Marsh Posté le 10-04-2017 à 08:46:13

| jodka a écrit : pourquoi 01.net peut il encore exister sur le net s'il distribue des saloperies aux intervenants qui telechargent à partir de ce site |

Parce qu'il y a encore des gens pour l'utiliser et qu'il apparait dans les premiers liens Google ?

---------------

#TeamNoBidouille || Come to the Dark Side, we have cookies || Mangez 5 fruits et légumes par an ! || Le digital, c'est les doigts

Sujets relatifs:

- Win10 infection Spyware/Malware, quand peut-on être sûr que c clean?

- Infection keylogger

- Pc qui démarre en boucle après infection

- Problème mise à jour windows (windows update) (et/ou infection?)

- desinfection

- Infection PC

- Infection PC ?

- je suspecte une infection sur mon PC

- Infection présumé, Besoin d'aide

- Infection réseaux sociaux

Marsh Posté le 03-01-2017 à 22:17:02

Bonjour ,

,

), windows defender qui s'affole et me dit que je suis infecté.... => j'éteins le pc rapidement.

), windows defender qui s'affole et me dit que je suis infecté.... => j'éteins le pc rapidement.

![[:tinostar] [:tinostar]](https://forum-images.hardware.fr/images/perso/tinostar.gif) (et une panne de cerveau

(et une panne de cerveau  ). Comment je peux être sûr que mon pc est propre maintenant ?

). Comment je peux être sûr que mon pc est propre maintenant ?

Comment être sûr que j'ai complétement désinfecté mon pc après une infection par un malware / trojan ?

Pour l'histoire en détail :

1. J'ai eu une panne de cerveau et installé un exe pourri sur mon pc (un émulateur snes trouvé sur le 1er lien google pour les curieux). Je suis sous windows 10

2. J'ai lancé l'exe (mais je n'ai pas poursuivi l'installation) => fenêtre de pub qui s'ouvre sur le bureau, icône opera et firefox qui changent dans la barre des tâches, opera qui demande les droits admin (refusé, une panne de cerveau c'est déjà bien suffisant

3. Je redémarre sur mon autre disque sous 7 et je lance une analyse eset du disque infecté : il me trouve 2-3 trucs que je nettoie.

4. Je supprime les exe / dll et fichiers louches sur le disque infecté (en me basant sur les dates de modifications des fichiers) => pas mal de dossiers avec des noms et à la con avec dedans des exe er dll => à la poubelle

5. Je redémarre sur le disque infecté et je passe les antimalware / antivirus habituels (plus suppression des entrées corrompues sous autorun) . Ce qui m'inquiète, c'est que :

- chaque antimalware (malware byte, adwcleaner, JRT, ZHP) a trouvé des fichiers infectés différents (jusque là ça va encore)

- hitman pro a détecté une modification du fichier host avec une redirection de google vers une IP chelous, il l'a réparée.

- l'antirogue (eset de mémoire) a détecté des problèmes dans la base de registre qu'il a nettoyés

- et enfin kaspersky m'a encore trouvé entre 5 et 10 fichiers infectés qu'il a nettoyés....

Ca fait beaucoup pour un simple exe infecté

Surtout pour les redirections d'adresse IP, modifications cachées de windows et autres trojans ?

monk521, tu veux un rapport FRST ?

Message édité par bluesnakes le 03-01-2017 à 23:15:00