Qu'est-ce qui est unique comme valeur à chaque PC ?

Qu'est-ce qui est unique comme valeur à chaque PC ? - ASM - Programmation

Marsh Posté le 09-04-2004 à 00:07:01

| Seeker a écrit : Je crée une sorte de protection et je me demandais qu'est-ce qui est unique à chaque PC comme valeur et qui est impossible à modifier ou très difficile ? |

L'adresse MAC ![[:spamafote] [:spamafote]](https://forum-images.hardware.fr/images/perso/spamafote.gif)

Mais de toutes façons une telle protection est facilement cassable en général.

Marsh Posté le 09-05-2004 à 15:47:08

| printf a écrit : L'adresse MAC |

Tout le monde n'a pas de carte réseau non plus.

---------------

©2008 Bleuarff Corp.

Marsh Posté le 09-05-2004 à 18:46:08

l'adresse MAC me parait bien. je vois pas autre chose. Avant la mise en réseau d'ordinateur, il n'y avait aucun utilité à devoir les différencier via un logiciel.

Marsh Posté le 09-05-2004 à 20:38:55

surtout que ce qui est bien, c'est qu'une carte réseau coûte 9 et qu'on reprogrammer l'adresse mac ou la changer via le driver ![]()

Marsh Posté le 09-05-2004 à 23:58:21

| bjone a écrit : surtout que ce qui est bien, c'est qu'une carte réseau coûte 9 et qu'on reprogrammer l'adresse mac ou la changer via le driver |

Changer l'adresse mac de façon logicielle ? C'est pas en dur dans la carte ?

---------------

©2008 Bleuarff Corp.

Marsh Posté le 10-05-2004 à 00:52:18

| Bleuarff a écrit : Changer l'adresse mac de façon logicielle ? C'est pas en dur dans la carte ? |

non. Tu peux modifier ça aisément sous Linux. sous Windows je sais pas

Marsh Posté le 10-05-2004 à 00:55:44

par exemple windows XP identifie ton PC en fonction de ton hardware.. puis des que tu changes 3 ou 4 trucs, windows reconnais plus le PC et tu dois appeller la hot line..

faut voir comment ils font.. (il me semble qu'il y ai quelques logiciels qui utilisent ce procédé...)

---------------

yvele n'est plus.

Marsh Posté le 10-05-2004 à 00:58:09

Code :

|

sous Linux ça va de soit

Marsh Posté le 10-05-2004 à 01:27:12

sous windows tu fais les propriétes de ta carte réseau, avec pas mal de modèle tu peux changer l'adresse.

pour les mobos à carte réseau intégrée, l'adresse MAC est modifiable avec l'outil de flashage de bios, et/ou le bios expose un menu pour changer l'adresse MAC...

et avec certains fabricants (realtek, ça tombe bien c'est les cartes à 9), tu as des outils publics pour changer l'adresse....

Marsh Posté le 10-05-2004 à 08:30:34

| Seeker a écrit : Je crée une sorte de protection et je me demandais qu'est-ce qui est unique à chaque PC comme valeur et qui est impossible à modifier ou très difficile ? |

![]() Moi, les paranos qui cherchent a fourrer des protections partout, je ne les aide pas, c'est contre ma religion.

Moi, les paranos qui cherchent a fourrer des protections partout, je ne les aide pas, c'est contre ma religion.

Voir protections CD de merde qui les empeche d'etre lus dans mon lecteur par exemple.

Marsh Posté le 10-05-2004 à 08:33:36

| Seeker a écrit : Je crée une sorte de protection |

Demande à eux au lieu de te fatiguer à réinventer la roue :

http://www.macrovision.com/solutio [...] ndex.shtml

---------------

brisez les rêves des gens, il en restera toujours quelque chose... -- laissez moi troller sur discu !

Marsh Posté le 01-06-2004 à 15:38:42

| kadreg a écrit : Demande à eux au lieu de te fatiguer à réinventer la roue : |

Comme ca, ca sera cracké avec la masse ton software ![[:cyborg21] [:cyborg21]](https://forum-images.hardware.fr/images/perso/cyborg21.gif)

Message édité par Cyborg21 le 01-06-2004 à 15:38:52

Marsh Posté le 01-06-2004 à 16:05:31

moi je dit :

enumerer tout les matos dispo qui risque de ne pas changer ex : cpu, chipset mobo, .... (en essayant den tirer un no hexa si possible)

faire un crc la dessus

bon de toute facon ca pourra tjs etre crackable, par exemple si on fait une dll wrapper qui renvoie les bonnes infos

Marsh Posté le 03-06-2004 à 01:11:52

| red faction a écrit : moi je dit : |

Ou qu'on modifie directement le code assembleur du programme en "émulant" les bonnes informations du matériel ![[:cyborg21] [:cyborg21]](https://forum-images.hardware.fr/images/perso/cyborg21.gif)

Marsh Posté le 11-06-2004 à 18:24:27

Toute protection software est crackable ![]()

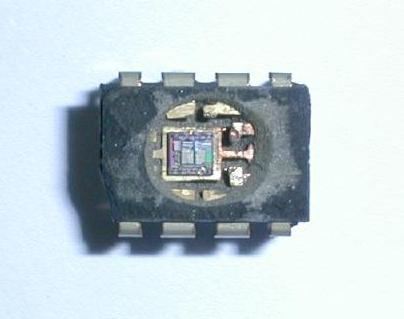

Perso, le truc le plus efficace que j'ai trouve c'est mettre une partie du code dans un pic et bricoler un petit dongle sur port serie, c'est facile et ca coute rien. Ou alors un truc genre Motorola HC08. Tu tapes les fusibles et ton code ne peut plus etre desassemble. ![]()

Marsh Posté le 11-06-2004 à 20:47:21

| Canth a écrit : Toute protection software est crackable |

oui mail il suffit de dumpe le dongle et de lajouter au prog et basta

apres on met lexe sur kazaa et hop

|

pas compris ![]()

Marsh Posté le 11-06-2004 à 21:08:05

| red faction a écrit : oui mail il suffit de dumpe le dongle et de lajouter au prog et basta

|

Le monsieur voulait dire qu'on peut pu acceder au code asm puisque les fusibles sont petes ![[:cyborg21] [:cyborg21]](https://forum-images.hardware.fr/images/perso/cyborg21.gif)

Marsh Posté le 12-06-2004 à 23:57:29

| Cyborg21 a écrit : Le monsieur voulait dire qu'on peut pu acceder au code asm puisque les fusibles sont petes |

Déjà, c'est clair qu'il va être difficile d'accéder au code ASM ![]()

Bon, je chipote, mais on va dire code objet, par souci de rigueur.

Ensuite, je ne vois pas ce qui empêche de lire une PROM ![[:le kneu] [:le kneu]](https://forum-images.hardware.fr/images/perso/le kneu.gif)

Ou alors, c'est la fameuse WOM (voir http://ganssle.com/misc/wom.html).

Sinon, les dongles "intelligents" sont une idée intéressante et originale, mais extrêmement peu pratique ![[:spamafote] [:spamafote]](https://forum-images.hardware.fr/images/perso/spamafote.gif)

---------------

Un matin je me lèverai et il fera beau.

Marsh Posté le 13-06-2004 à 00:07:39

| JagStang a écrit : non. Tu peux modifier ça aisément sous Linux. sous Windows je sais pas |

y a même des BIOS qui le propose dans leur paramétrage alors ...

Marsh Posté le 13-06-2004 à 02:20:18

| printf a écrit : Déjà, c'est clair qu'il va être difficile d'accéder au code ASM |

les PICs & autres sont des µcontrolleurs que tu peux programmer par l'extérieur (logique), ils ont leur eprom et leur ram en interne (ou pas).

je supposes que le monsieur veux dire, qu'une fois que tu as programmé l'EPROM du PIC, en claquant un µfusible, tu peux empêcher l'accès à l'EPROM de manière au PIC. donc reverse-engineering impossible.

Marsh Posté le 13-06-2004 à 09:27:06

| bjone a écrit : les PICs & autres sont des µcontrolleurs que tu peux programmer par l'extérieur (logique), ils ont leur eprom et leur ram en interne (ou pas). |

Oui mais non en fait : http://www.cl.cam.ac.uk/~sps32/mcu_lock.html ![]()

---------------

Un matin je me lèverai et il fera beau.

Marsh Posté le 13-06-2004 à 18:21:14

| printf a écrit : Oui mais non en fait : http://www.cl.cam.ac.uk/~sps32/mcu_lock.html |

cool je connaissais quelques techniques de principe, mais avoir une table des techniques par µcontrolleur c'est sympa comme tout ![]()

Marsh Posté le 14-06-2004 à 22:00:21

| Canth a écrit : http://www.cl.cam.ac.uk/~sps32/mcu [...] 8a_dep.jpg |

cetait quoi le but ? parce qui cetait pour enlever une qq protection je crois que les donnees risquent detre enlevee aussi ![]()

Marsh Posté le 15-06-2004 à 18:19:34

Ben non, justement, ca permet de lire le contenu de la memoire alors que normalement seul le µc doit pouvoir le faire. Pfffffffff. C'est dur de voir un topic qui casse trois mois de developpement ![]()

Marsh Posté le 15-06-2004 à 20:34:59

| Canth a écrit : Ben non, justement, ca permet de lire le contenu de la memoire alors que normalement seul le µc doit pouvoir le faire. Pfffffffff. C'est dur de voir un topic qui casse trois mois de developpement |

Cela dit, il existe des protections contre ce problème comme par exemple l'application d'une couche isolante et opaque (céramique) sur le wafer. Il existe bien d'autres variantes, mais le principe reste le même : envelopper la puce d'une couche qui empêche les rayons divers de pénétrer et qui détruit la puce si un agent chimique style acide est utilisé.

Il me semble même que certains CI NSA/NI sont eux-mêmes enveloppés d'une couche d'acide pour auto-détruire le circuit en cas d'attaque (à vérifier; je crois avoir lu ça dans crypto appliquée).

---------------

Un matin je me lèverai et il fera beau.

Marsh Posté le 26-06-2004 à 21:12:19

| printf a écrit : Cela dit, il existe des protections contre ce problème comme par exemple l'application d'une couche isolante et opaque (céramique) sur le wafer. Il existe bien d'autres variantes, mais le principe reste le même : envelopper la puce d'une couche qui empêche les rayons divers de pénétrer et qui détruit la puce si un agent chimique style acide est utilisé. |

Ca s'achete ou ? ![]()

Sujets relatifs:

- Liste déroulante et valeur renvoyée

- Lien HTML Href > perte de la valeur des var PHP

- [Php et classes] valeur par default pour des parametres de fonctions

- [résolu] récuperer la valeur de l'opération "power (10,2) "

- Afficher une valeur textuelle dans une cellule donnée (qui varie)

- Récupérer la valeur retournée par une api appelée en vbscript

- valeur par défaut ?

- Récupérer la valeur retournée par une api appelée en vbscript

- Récupérer la valeur retournée par une api appelée en vbscript

- comment vérifier la valeur d'une variable en batch ?

![[:drapo] [:drapo]](https://forum-images.hardware.fr/images/perso/drapo.gif)

Marsh Posté le 08-04-2004 à 23:42:49

Je crée une sorte de protection et je me demandais qu'est-ce qui est unique à chaque PC comme valeur et qui est impossible à modifier ou très difficile ?

Comme par exemple je voulais me baser sur le #série du HD C: pour générer un code aléatoire sauf que un #série du C: ça se change assez facilement, est-ce que les CPU ont pas un #série qui est unique à chacun ? ça serait l'idéal car je souhaite bonne chance au mec qui voudrait changer le #série de son CPU